LA SÉCURITÉ DU RÉSEAU EN GÉNÉRAL

🎯En bonus recevez un eBook GRATUIT sur les fondamentaux des réseaux Informatiques

📦: https://ciscoblog.kneo.me/page/eBookGratuit

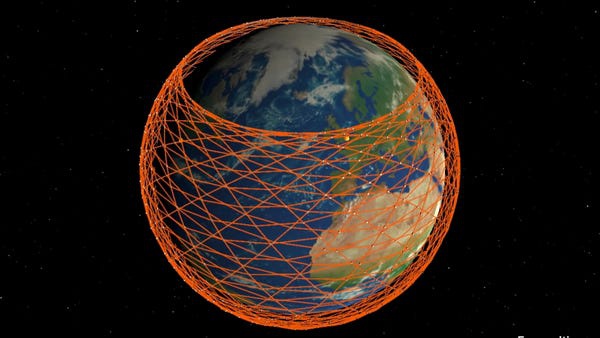

Les réseaux informatiques sont généralement une ressource partagée utilisée par de nombreuses applications représentant des intérêts différents. Internet est largement partagé, utilisé par des entreprises concurrentes, des gouvernements et des criminels opportunistes. Tous ont leurs propres intérêts, mais s’ils veulent les atteindre , ils doivent fournir un environnement sûr. Si nous voulons réaliser la sécurité du réseau, dans un premier temps, nous devons réaliser la signification de base de la sécurité.

Qu’est-ce que la sécurité?

Il y a beaucoup de définitions à propos de ce concept, et j’en mentionnerai quelques-unes pour mieux comprendre ce sujet.

– La sécurité fait référence à toutes les mesures prises pour protéger l’objet, ou pour s’assurer que seules les personnes autorisées y pénètrent ou en sortent.

– La sécurité est la liberté de réagir, ou la résistance contre des dommages potentiels causés par d’ autres

– La sécurité est la protection d’une personne, d’un bâtiment, d’une organisation ou d’un pays contre les menaces

– La sécurité est un processus continu de protection d’un objet contre tout accès non autorisé.

Il existe de nombreuses autres définitions de définitions, mais elles sont toutes à peu près les mêmes, et avec tellement de lacunes.

À mon avis, la sécurité est un processus continu de protection des biens, des bâtiments, des organisations, des pays contre les menaces internes ou externes, malveillantes et accidentelles, qui comprend la dissuasion, la prévention, la détection et l’intervention . La sécurité signifie préserver l’intégrité des données, fournir un accès autorisé et maintenir la confidentialité.

La dissuasion est l’idée qu’une force inférieure pourrait dissuader un adversaire plus puissant, à condition que cette force puisse être protégée contre la destruction par une attaque surprise. La prévention représente des activités que nous pouvons utiliser pour empêcher une action ou des intrus d’accéder ou de détruire des données ou des installations importantes. La détection, littéralement en anglais, consiste à extraire des informations particulières d’un flux d’informations plus important sans coopération spécifique ou synchronisation avec l’expéditeur. Je pense que la détection doit se diviser en deux parties, la détection dans les procédures d’accès au système, et la détection lorsque l’intrus a réussi ses activités. La définition de la réponse est une réaction après que quelque chose est fait. Dans notre cas, cela signifie la réaction que nous devrions fournir en réponse à l’échec des mécanismes précédents.

La technologie des réseaux informatiques se développe rapidement et les gens sont plus conscients de l’importance de la sécurité du réseau. C’est sûr, c’est le principal enjeu de l’informatique, en raison de nombreux types d’attaques et de leurs divers développements au quotidien. La grande majorité des problèmes de sécurité visent la protection des données et la confidentialité, garantissant que les utilisateurs ne font pas quelque chose qu’ils ne devraient pas faire. Il existe de nombreuses façons d’examiner les problèmes de sécurité du réseau. En général, que ce soit une menace peut provenir d’un compte sur le système , ou d’un système à travers un réseau.

Lorsque nous parlons de sécurité, nous devons comprendre que cela ne signifie pas invulnérable. Vous devez savoir que même le système informatique le plus sécurisé pourrait être mis en péril . Il y a beaucoup d’exemples d’un monde réel dans le passé pour le prouver. Les organisations les plus sophistiquées comme la NASA, la NSA, ont haricot compromis des deux côtés, internes et externes. Par cela, la sécurité du réseau devrait garantir toutes les mêmes procédures comme en général, la dissuasion, la prévention, la détection et la réponse , pour fournir la meilleure sécurité ou atténuer les flux d’informations indésirables. Par exemple, le risque peut être géré à l’aide d’un pare-feu, bien que le pare-feu n’empêche pas cent pour cent de la menace. Cela réduira sûrement le risque au point d’être considéré comme sûr.

Comme je l’ai déjà mentionné, il existe différents types d’attaques, mais toutes peuvent se diviser en interne ou en externe. La plupart des gens pensent que les attaques proviennent uniquement d’attaquants externes. Malheureusement, les deux, les attaquants internes et externes ciblent également les systèmes. Certaines enquêtes montrent , en valeur monétaire, que les dommages causés par des initiés sont nettement supérieurs à ceux de la plupart des attaques externes. Si nous l’examinons attentivement, nous en conclurons une raison évidente, car les initiés connaissent votre système et la meilleure façon de l’attaquer. De plus, nous sommes tous simplement humains, et cela nous apporte des raisons significatives, que nous devrions considérer, comme: des problèmes personnels, un désavantage injuste, la cupidité, la curiosité, l’ignorance, etc. Chacune de ces raisons peut causer des dommages importants. Bien que les attaquants externes partagent les mêmes motivations qu’interne, il peut y en avoir d’autres, comme: politique, statut, pouvoir, argent, etc.

Après toutes ces considérations, que voulons-nous, que devons-nous protéger? Il y a deux éléments, tangible et intangible, matériel et logiciel , information, données .

La sécurité matérielle joue un rôle important pour garantir la confiance , l’intégrité et l’authenticité. La protection du matériel comprend la protection:

– Objet utilisateur final comprenant les composants matériels de l’interface utilisateur tels que tous les composants d’entrée du système client, y compris un clavier, une souris, un écran tactile, des stylos lumineux…

– Objets réseau tels que les pare-feu, commutateurs, routeurs et passerelles qui sont vulnérables

– Canaux de communication réseau pour empêcher les écoutes indiscrètes d’intercepter les communications réseau.

La protection des ressources logicielles comprend la protection des logiciels matériels, des systèmes d’exploitation, des protocoles de serveur, des navigateurs, des logiciels d’application et de la propriété intellectuelle stockée sur des disques de stockage réseau et des bases de données.

La prévention de l’accès non autorisé aux ressources système est obtenue grâce à un certain nombre de services qui incluent le contrôle d’accès, l’authentification, la confidentialité, l’intégrité et la non-répudiation.

Le contrôle d’accès est la capacité de limiter et de contrôler l’accès aux systèmes hôtes et aux applications via des liaisons de communication. Pour y parvenir, chaque entité doit être identifiée, ou authentifiée, afin que les droits d’accès puissent être adaptés à l’individu. En outre, il existe des systèmes de contrôle d’accès matériel et des systèmes de contrôle d’accès logiciel. Les outils de contrôle d’accès qui appartiennent aux systèmes de contrôle d’accès matériels sont: le terminal d’accès, la surveillance visuelle des événements, les cartes d’identification, l’identification biométrique, la vidéosurveillance. Le contrôle d’accès logiciel se divise en deux types: POA – surveillance du point d’accès et surveillance à distance. Dans POA, les activités personnelles peuvent être surveillées par une application sur PC. En mode distant, les terminaux peuvent être reliés de diverses manières, notamment en utilisant des modems, des lignes téléphoniques et toutes les formes de connexions sans fil.

Authentification – la fonction du service d’authentification est de garantir que le message provient de la source dont il prétend provenir. Cela signifie , l’ authentification est le service utilisé pour identifier un utilisateur. Physiquement, nous pouvons authentifier les utilisateurs en vérifiant un ou plusieurs éléments utilisateur: nom d’utilisateur , mot de passe , images rétiniennes , empreintes digitales , emplacement physique , dans les réseaux – vérifier l’authenticité de l’ emplacement du client , cartes d’identité .

La confidentialité est la protection des données transmises contre les attaques passives telles que la cryptanalyse ou l’homme du milieu, c’est donc la capacité à fonctionner en privé. Pour cette raison, le service utilise des algorithmes de cryptage pour s’assurer que rien de ce genre ne se produit lorsque les données sont à l’état sauvage. L’algorithme de chiffrement peut être symétrique ( une clé) ou asymétrique (deux clés).

Intégrité – lors de la transmission d’informations, un destinataire doit être en mesure de valider que les informations n’ont pas été modifiées en transit. Comme pour la confidentialité, l’intégrité peut s’appliquer à un flux de messages, à un seul message ou à des champs sélectionnés dans un message. Là encore, l’approche la plus utile est la protection totale.

La non-répudiation garantit qu’un auteur ne peut pas fausser la réputation des informations. Il empêche l’expéditeur ou le destinataire de refuser un message transmis. Lorsqu’un message est envoyé, le destinataire peut prouver que l’expéditeur présumé a effectivement envoyé le message et vice versa. Les meilleurs services pour la non-répudiation sont les signatures numériques et le cryptage.

La sécurité réseau est le concept de sécurité de l’infrastructure réseau. Cela comprend la compréhension des modèles de menaces, des méthodes d’atténuation et des concepts applicables. E n sécurité physique, un attaquant a besoin d’un accès physique . Une sécurité d’application est généralement limitée à l’application ou au système d’exploitation. En revanche, la sécurité du réseau se concentre sur les dépendances et les communications intersystèmes, et un attaquant du réseau est généralement localisé à distance. La capacité d’identifier les menaces potentielles, d’appliquer des options d’atténuation pratiques et de réagir aux attaques dépend de la connaissance détaillée des risques et des solutions de mise en réseau. Les éléments de sécurité doivent identifier, analyser et atténuer les risques de sécurité du réseau. La qualité de ces personnes conduit directement à la capacité de répondre à ces besoins. L’éducation, l’expérience et un bilan positif sont des atouts essentiels pour leur qualité .

Articles similaires